Lors de la conception d’application, nous utilisons de plus en plus de packages externe.

Malheureusement, la plupart du temps, personne ne contrôle si les packages sont à jour. Le code marche très bien, alors pourquoi faire la mise à jour d’un package externe.

Votre application marche certainement très bien avec les versions des packages utilisés, mais il y a peut-être des failles de sécurité à corriger !

npm propose une commande très simple permettant de vérifier les failles de sécurités dans vos packages. Pour cela, vous rendre dans un dossier avec un fichier package.json ou package-lock.json. Lancer ensuite la commande suivant dans votre terminal.

# npm audit

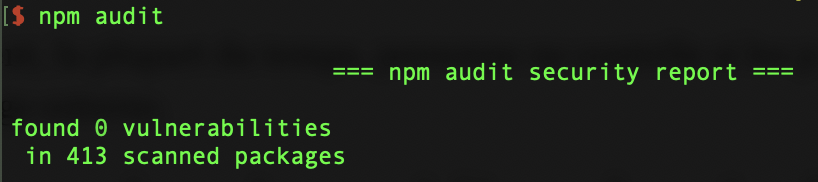

Si vous n’avez aucune vulnérabilité, voici le résultat :

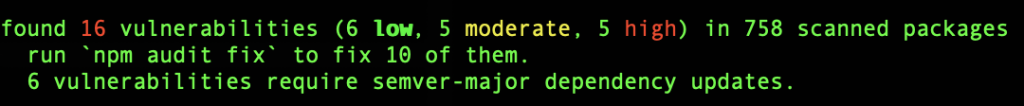

Si vous avez des vulnérabilités, voici le résultat :

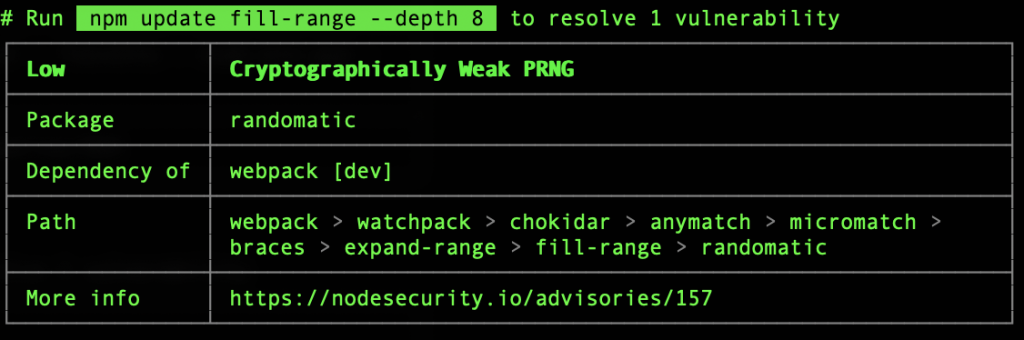

Pour chaque vulnérabilité, vous avez un tableau détaillant le package concerné.

Pour en savoir plus sur les possibilités de npm audit, je vous recommande de lire la documentation officielle : https://docs.npmjs.com/cli/audit